Questão

Q121405

Prova: Concurso Polícia Civil - PE - Policial Civil / Perito Área Informática - Instituto de Planejamento e Apoio ao Desenvolvimento Tecnológico e Científico (IPAD) do ano 2006

•

Polícia Civil - PE

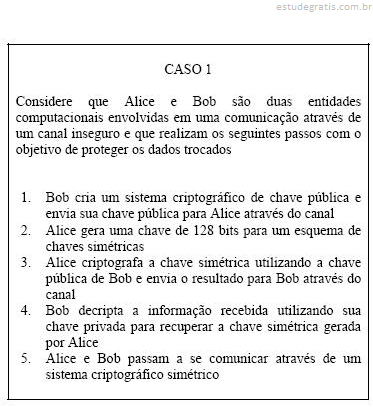

Para responder às questões de 62 a 64 leia o caso abaixo:...

Para responder às questões de 62 a 64 leia o caso abaixo:

São exemplos válidos de algoritmos criptográficos utilizados por Bob para criar o sistema de chave pública e por Alice para gerar a chave simétrica, respectivamente:

Comentários

Faça login para participar da discussão.

Cadastre-se Gratuitamente

Carregando comentários...